Forbedret Cyber Security i dag holder hackerne ude i morgen

Når du skal vælge det helt rigtige sikkerhedssetup, handler det om at finde et niveau, der matcher din virksomheds størrelse, risikoprofil og IT-infrastruktur.

Vi kan løfte din forretning til nye højder ved at beskytte jer. Så du kan holde fokus på at levere jeres kerneforretning til kunderne, mens vi holder hackerne ude.

Vælg den rigtige indsats for at højne din virksomheds cybersikkerhed

Der findes ikke ét tiltag, der sikrer sikkerheden på tværs af din virksomheds mange aktiviteter. Så hvor skal du starte og slutte? Svaret afhænger blandt andet af din virksomheds IT-infrastruktur, størrelse og arbejdsprocesser.

Vi tilbyder services, som er nøje designet til at hjælpe din virksomhed lige netop, hvor I befinder jer på jeres modenhedsrejse.

Vi sætter her fokus på seks af vores ydelser, men kontakter du os, kan vi guide dig til de løsninger, der passer specifikt til din risikoprofil.

Modenhedsanalyse

Er din virksomhed klar til at modstå et cyberangreb, eller har du sårbarheder, der skal styrkes?

Cyber-review

IT-sikkerhed er en udfordring for SMV'er. Vi giver dig overblik i dag og bedre sikkerhed i morgen.

Penetrationstest

Hvor meget kan en hacker skade, hvis de får adgang til din interne infrastruktur? Test din modstand.

Sikkerhedspartner

Er du forberedt på det næste cyberangreb? Få rådgivning og sparring fra en sikkerhedspartner.

Læs mereIncident Response

Ved du, hvordan du reagerer, hvis et hackerangreb rammer? Få hjælp til hurtig og effektiv respons.

NIS2 GAP analyse

Er din virksomhed klar til at leve op til de nye krav fra NIS2? Få overblik og vær parat inden 2025.

"Går den, så går den" i dag.

Fokus på sikkerhed i morgen.

Vores oplevelse med itm8 var præget af viden og erfaring. Rådgiverne gennemførte stærk træning og test i katastrofeberedskab og leverede realistiske scenarier, som skabte grundlag for en seriøs diskussion. Samlet set har vi haft stort udbytte af samarbejdet.

itm8 opererer med høj integritet og etiske standarder, og jeg er imponeret over deres yderst dygtige sikkerhedsrådgivere. Vi har samarbejdet med dem, siden virksomheden startede, og de har hjulpet os med at forbedre vores sikkerhedsmodenhed markant gennem årene.

itm8 har leveret professionelle og højkvalitets ydelser til vores organisation. Jeg er meget imponeret over deres tekniske dybde. Jeg har også sat stor pris på at få stærk rådgivning om kommunikation og bevidsthed internt i organisationen og på tværs, såvel som til topledelsen og bestyrelsen.

Jeg er meget imponeret over de tekniske færdigheder hos itm8 sikkerhedsrådgivere. De komplementerer vores interne kompetencer med unikke indsigter og viden. Samarbejdet og dialogen er stærk takket være åben og ærlig kommunikation hele vejen igennem. Vi værdsætter teamets høje passion og dedikation.

Vores samarbejde med itm8 er kendetegnet ved professionalisme og høj kvalitet. Jeg er imponeret over teamets høje tekniske kompetencer og hackingevner. Rådgiverne tager aktivt ansvar for vores sikkerhed. Rapporteringen er både stærk og brugbar, både for det tekniske personale og for ledelsen.

itm8 har et yderst kompetent team af højt specialiserede tekniske rådgivere. De fungerer som en stærk sparringspartner gennem hele vores samarbejde og leverer altid ærlig, konstruktiv og klart prioriteret rådgivning. Det er indlejret i deres DNA, at være agile og meget lydhøre. De mobiliserer straks, når behovet opstår.

Vores samarbejde med itm8 er kendetegnet ved professionalisme, stærkt samarbejde og et yderst tillidsfuldt partnerskab. Jeg er imponeret over deres evner som betroet sparringspartner for vores virksomhed. De er vores sikkerhedshackere og det er vi absolut trygge ved.

itm8 har gennem en række opgaver hjulpet os med at forstå kompleksiteten og sikre et højt sikkerhedsniveau. Det er altid foregået gennem et stærkt partnerskab. itm8 har yderst kompetente medarbejdere, skaber tillid og er en partner, man kan stole på.

Det tekniske niveau og de indsigter, itm8 tilbyder, er ekstremt høje – uden sidestykke! De leverer altid højkvalitetsydelser, der imødekommer vores behov. Tillid, teknisk ekspertise og høj kvalitet er hjørnestenene i vores samarbejde og sikkerhedsrådgiverne leverer altid.

itm8 er interesseret i, hvordan det går for os. Jeg har siden starten kun oplevet kompetente konsulenter, der er dygtige og selvkørende. Det er afgørende, at vi kan trække på IT-specialister fra itm8 ved flaskehalse. Det betyder, at vi ikke er nødsaget til at trække vores egne folk ud af driften.

2 specialiserede enheder af Cyber Security

Vores Cyber Security ekspertise er opdelt i to stærke enheder.

Cyber Defence Center

Hvordan opdager og reagerer du hurtigt på hackerangreb, inden det skader din forretning? Vores Cyber Defence Center er dine allierede i kampen mod cybertrusler. Vi udvikler og leverer en bred vifte af managed services, der hjælper med at sikre din IT-infrastruktur.

Vi tilbyder blandt andet Security Operations Center services, som overvåger og beskytter dine digitale aktiver og håndterer truslerne i realtid.

Security Consultancy

Hvor skal du starte, og hvordan kan du forbedre din sikkerhed? Vores Security Consultancy møder dig præcis dér, hvor du er på din cyber security-rejse.

Vi tager udgangspunkt i dit modenhedsniveau og bygger videre med vores gennemtestede rammeværk, der er inspireret af NIST Cyber Security Framework. Det sikrer, at du får en skræddersyet strategi, der løfter din sikkerhed uden at overbelaste dine ressourcer.

.jpg?width=600&height=600&name=Design%20uden%20navn%20(19).jpg)

Incident Response

Du er udsat for et cyberangreb, hvad gør du?

Hvis din virksomhed bliver ramt af et hackerangreb, handler det om at reagere hurtigt og rigtigt. Jo længere tid ondsindede hackere har adgang til dine systemer, jo større konsekvenser kan det have for din virksomhed.

Vores team af erfarne incident respondere kan yde professionel hjælp til at få din virksomhed tilbage til normal tilstand – effektivt og professionelt.

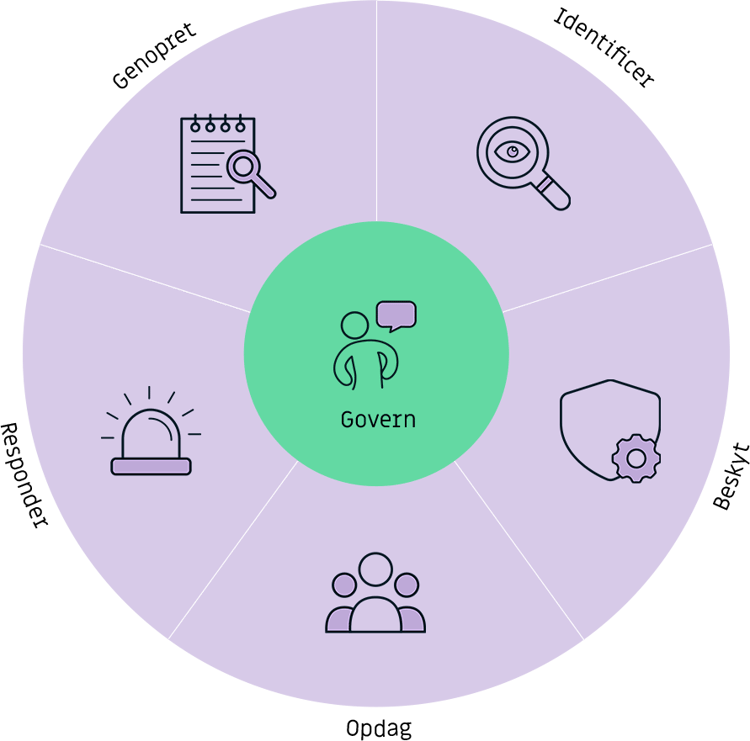

Vores rammeværk er din vej til cybersikkerhed

Vi hjælper organisationer med at styrke IT-sikkerheden gennem alle stadier af deres modenhedsrejse. Vores ydelser er struktureret i de områder, som enhver organisation - uanset størrelse og sektor - skal fokusere på for at forbedre både modenhed og modstandsdygtighed.

Identificér

Vi identificerer sikkerhedsrisici gennem en forståelse af din forretnings kontekst, systemer, data og trusler.

Beskyt

Vi implementerer tiltag, der sikrer, at kritiske tjenester forbliver operationelle i tilfælde af sikkerhedsbrud.

Opdag

Vi iværksætter aktiviteter, der opdager trusler og sikkerhedsbrud, hvis de skulle forekomme.

Responder

Vi udvikler tiltag, der effektivt kan håndtere det opdagede databrud i din organisation.

Genopret

Vi etablerer resistente tiltag, der genopretter kapacitet og sikrer din organisations kontinuitet.

Govern

Vi overvåger din organisations strategi og forventninger samt de politikker, der håndterer jeres sikkerhedsrisici.

Send sikker mail med SEPO

SEPO er mere end bare kryptering – det er et kraftfuldt e-mailværktøj, der forener brugervenlighed, skalerbarhed og compliance. Løsningen krypterer og dekrypterer automatisk dine e-mails med OCES-certifikater, så du kan sende og modtage følsomme data sikkert.

Uanset om du kommunikerer med myndigheder, borgere, kunder eller samarbejdspartnere, giver SEPO dig en dokumenteret og pålidelig løsning til sikker e-mail, uden at gå på kompromis med fleksibilitet eller funktionalitet.

To specializations, der understreger vores erfaring og ekspertise

Cloud Security

Vi leverer de højeste sikkerhedsstandarder til vores kunder cloud-miljøer. Og vi sikrer, at deres data og systemer er solidt beskyttet. Sammen med Microsoft arbejder vi for at skabe en mere sikker og robust infrastruktur.

Identity & Access Management

Vi er specialiserede i at implementere Microsoft Identity-workloads med Microsoft Entra ID. Det dokumenterer vores erfaring med identitets- og adgangssikkerhed. Og er din garanti for en sikker, skalerbar løsning til at beskytte data, brugere og forretning.

Tilmeld dig vores cyber-nyhedsbrev

Skal vi holde dig opdateret med nyheder, tips og events indenfor IT-sikkerhed?

Case

AkademikerPension har øget sikkerheden

Hør IT-chef Søren Dyrby fortælle om, hvordan eksterne IT-specialister samt forskellige sikkerhedsservices fra itm8 har øget deres sikkerhed og givet dem kvalificeret sparring i hverdagen.

Viden

Bliv klogere på Cyber Security

Se vores aktuelle webinarer eller læs vores populære e-bøger.

Solid erfaring med

rådgivning af danske

virksomheder

At vælge det rigtige sikkerheds-setup handler om at finde et niveau, der matcher jeres medarbejdere, risikoprofil og IT-infrastruktur.

Vi har i mere end 15 år rådgivet kunder om IT-sikkerhed indenfor: Strategi, analyse, test, software, uddannelse, overvågning og efterforskning.

Det betyder, at vi har hjulpet massevis af virksomheder med at højne deres IT-sikkerhed og fungeret som deres betroede sikkerhedspartner.

Kom ét skridt foran cybertruslerne og beskyt din organisation

I dagens komplekse trusselslandskab er traditionelle sikkerhedsforanstaltninger ikke længere tilstrækkelige. Hackerne holder (desværre) aldrig fri. Derfor skal din IT-sikkerhed være vågen døgnet rundt – året rundt.

I Cyber Defence Center er vi specialiseret i at overvåge og reagere på cybersikkerhedshændelser. Størstedelen baserer sig på vores SOC (Security Operations Center).

Med SOC og SOS (Security Operations Suite) kan du være et skridt foran cybertruslerne og beskytte din organisation med en kombination af avancerede teknologier og ekspertise.

-1.jpg?width=600&height=600&name=Design%20uden%20navn%20(18)-1.jpg)

Identificer

Styrk din cybersikkerhed: Derfor er det vigtigt at kende sikkerhedsniveauet i din forretning

Du kan ikke løse et problem, du ikke kender til. På samme måde kan du heller ikke lappe hullerne i et sikkerhedsnet, hvis ikke du først får et overblik over hullernes størrelse, placeringer og antal.

At identificere trusler og sårbarheder i din IT-infrastruktur er en proaktiv måde at beskytte din virksomhed mod cyberangreb. Det er en måde at skabe et stærkt fundament for sikkerheden, fordi det giver dig mulighed for at sætte ind, hvor risikoen er højest, og værdien er størst.

Vi kan hjælpe dig med at identificere trusler og højne din sikkerhed.

Få en erfaren Microsoft Solutions Partner

Vi er en af Danmarks største Microsoft-partnere. For dig betyder det, at du er garanteret en partner med dokumenteret og specialiseret erfaring i Microsoft.

Vi er certificeret Solutions Partner inden for seks områder: Modern Workplace, Infrastructure, Data & AI, Digital App & Innovation, Security og Business Applications.

Du får et stort udvalg, som du kan sammensætte din Microsoft-løsning ud fra, så den passer præcis til din virksomheds behov.